| Beschreibung | Download | Dokumentation | |

|---|---|---|---|

ZIP | Beschreibung Update 7.2-1-5 (64Bit) Erschienen am: 15.04.2024 Dateigröße: 143,0 MB | Download | Dokumentation |

ZIP | Beschreibung Update 7.2-1-4 (64Bit) Erschienen am: 29.02.2024 Dateigröße: 141,5 MB | Download | Dokumentation |

ZIP | Beschreibung Update 7.2-1-3 (64Bit) Erschienen am: 05.01.2024 Dateigröße: 107,2 MB | Download | Dokumentation |

ZIP | Beschreibung Update 7.2-1-2 (64Bit) Erschienen am: 29.11.2023 Dateigröße: 44.1 MB | Download | Dokumentation |

ZIP | Beschreibung Update 7.2-1-1 (64Bit) Erschienen am: 15.11.2023 Dateigröße: 11,2 MB | Download | Dokumentation |

ZIP | Beschreibung Update 7.2-1-0 (64Bit) Erschienen am: 15.11.2023 Dateigröße: 8,6 MB | Download | Dokumentation |

Suche

Geben Sie den gewünschten Suchbegriff in das untenstehende Feld ein und drücken Sie auf "Suche" um die Suche zu starten.

Updates / Downloads

- Version 7.2

- Version 7.1

Beschreibung Download Dokumentation ZIPBeschreibungUpdate 7.1-5-1 (64Bit)Erschienen am: 15.11.2023Dateigröße: 44 MBDownloadDokumentation - Virenscanner

Beschreibung Download Dokumentation ZIPBeschreibungKaspersky Antivirus v8.9.2.595-2Erschienen am: 04.04.2023Dateigröße: 364,0 MBDownloadDokumentationZIPBeschreibungAvira Antivirus v4.15.20.0Erschienen am: 15.11.2023Dateigröße: 160 MBDownloadDokumentationZIPBeschreibungF-Secure - ab 01.02.2023 WithSecureErschienen am: 14.05.2021Dateigröße: 120,0 MBAb Version 7.1-4.0 wird der WithSecure Scanner als SX-GATE-App angeboten. Um die App zu installieren, rufen Sie bitte im SX-GATE auf der Administrationsoberfläche das Menü „System > Apps“ auf.

DownloadDokumentation - VM für VMware ESX/ESXi und Hyper-V - 30 Tage Demo

Beschreibung Download Dokumentation ZIPBeschreibungSX-GATE 7.1-3-8Erschienen am: 08.04.2022Dateigröße: 682 MBDownloadDokumentation - VM für VMware ESX/ESXi und Hyper-V

Beschreibung Download Dokumentation ZIPBeschreibungSX-GATE 7.1-3-8Erschienen am: 08.04.2022Dateigröße: 682 MBDownloadDokumentation

Häufig gestellte Fragen / FAQ

-

SecureUSB-Stick für SX-GATE unter Windows 10

Unter Windows 10 (auch 8 und 8.1) kann es zu Problemen bei der Verwendung des SecureUSB-Sticks kommen. Aufgrund der Energiesparfunktionen des USB-Controllers wird die RDP-Verbindung immer wieder unterbrochen.

Um das Problem zu beheben, beenden Sie bitte die Anwendung und ersetzen Sie die Dateien lib01.dll und lib02.dll im Hauptverzeichnis des SecureUSB-Sticks mit einer neuen Version

Einzeldownload:

lib01.dll

lib02.dllDownload als Zip-Archiv:

sx-gate-secure-usb-stick-hotfix-win10.zipDie Aktualisierung der DLL ist nur für ältere Versionen der SecureUSB-Software erforderlich. Ab der Version 2.30 ist die neue DLL bereits enthalten.

Alternativ können Sie auch ein die gesamte SecureUSB-Software aktualisieren. Dies ist aber nur in Ausnahmefällen erforderlich. Sie können die aktuelle SecureUSB-Software unter dem folgenden Link herunterladen: Downloads – SX-GATE

-

Abusive Hosts Blocking List (ahbl.org) ist seit 01.01.2015 Offline

Betrifft SX-GATEs mit einer Softwareversion bis 6.0-3-4.

Der SX-GATE SPAM-Filter verwendet, bei entsprechender Einstellung, die Abusive Hosts Blocking List (http://ahbl.org/), zur Bewertung von SPAM-E-Mails. Dieser Service ist ab dem 01.01.2015 Offline.

Innerhalb der SX-GATE Konfiguration ist Verwendung dieses Service statisch hinterlegt und wird weiterhin zur SPAM-Bewertung herangezogen. In der Konsequenz werden alle geprüften E-Mails mit einem permanenten Punktaufschlag versehen. Dabei spielt es keine Rolle, ob es sich tatsächlich um eine SPAM-E-Mail handelt oder nicht. Die Folge ist eine höhere SPAM-Wahrscheinlichkeit die, je nach eingerichtetem Schwellwert, zum False-Positive führen kann.

Lösung:

Es wird im Rahmen der Softwareupdates eine Korrektur bereitgestellt die diesen Dienst bei der SPAM-Bewertung nicht mehr verwendet. Vorab können Sie die „Falschbewertung“ der E-Mails durch das Hinzufügen der folgenden benutzerdefinierten SPAM-Filterrregel korrigieren:

- Menü „Module“ -> „Mail-Server“ -> „SPAM/Virus/Mailware“ -> „[Reiter] SPAM Bewertung“

- Liste „Benutzerdefinierte SPAM-Regel“ Regel hinzufügen

- Klicken Sie auf „Neuer Eintrag“ und fügen Sie die folgenden Werte in die Datenfelder/Auswahllisten ein:

- Typ: „Regel“

- Kriterium: „DNS_FROM_AHBL_RHSBL“

- Wertung: „+0“

-

Free DynDNS Unterstützung für SX-GATE

Dynamisches DNS bietet eine gute Möglichkeit, das eigene Firmennetzwerk auch bei einem Internetschluss mit ständig wechselnder IP-Adresse immer zu erreichen. Anbieter für einen Dynamischen-DNS-Service gibt es sehr viele. Einige davon sind kostenpflichtig und andere sind kostenlos. Da sich immer wieder Anbieter dazu entscheiden den eigenen Service nur noch kostenpflichtig anzubieten, sind die Nutzer meist gezwungen diesen Weg mitzugehen.

Wir haben 3 alternative Anbieter zusammengestellt, die einen kostenlosen Dynamischen-DNS-Service anbieten und die durch SX-GATE unterstützt werden.

Anbieter No-IP Webadresse http://www.noip.com/ Name des Angebots Free DNS Protokoll in der SX-GATE-Konfiguration dyndns Updateserver des Anbieters dynupdate.no-ip.com Anbieter Selfhost Webadresse http://www.selfhost.de/ Name des Angebots Selfhost free Protokoll in der SX-GATE-Konfiguration dyndns Updateserver des Anbieters carol.selfhost.de Anbieter TwoDNS Webadresse http://www.twodns.de/ Name des Angebots TwoDNS Protokoll in der SX-GATE-Konfiguration dyndns Updateserver des Anbieters update.twodns.de -

Das admin-Kennwort wird nicht mehr akzeptiert

Dieses Verhalten betrifft ausschließlich Softwareversion 5.2 oder älter. Hier werden die Zugangsdaten in einem kleinen Pop-up-Fenster vom Webbrowser abgefragt.

Bitte prüfen Sie das vom Webbrowser angezeigte Anmeldefenster genau. Wird hier nach den Zugangsdaten für den Bereich (Realm) »Administration« oder für den Bereich »License-Key …« verlangt? In der Regel ist letzteres der Fall. Der Zugriff auf die Konfigurationsoberfläche ist erst mit einem gültigen Lizenzschlüssel möglich.

Geben Sie den Lizenzschlüssel als Benutzernamen im Anmeldefenster an. Das Kennwort bleibt leer. Wenn Sie einen ungültigen Schlüssel eingeben, erscheint erneut die Anmeldung für den Bereich »License-Key …«. Bei einem korrekt eingegebenen Lizenzschlüssel erscheint ein weiteres Anmeldefenster. Jetzt wird nach den Zugangsdaten für den Bereich »Administration« gefragt.

Sie können sich nun wieder wie gewohnt als Benutzer (z.B. »admin«) anmelden.

Wenn Sie den Lizenzschlüssel kopieren, achten Sie darauf, keine Leerzeichen am Anfang oder am Ende mitzukopieren.

Falls Sie über keinen gültigen Lizenzschlüssel verfügen, setzen Sie sich bitte mit Ihrem Fachhändler in Verbindung. Teilen Sie ihm die im Anmeldefenster angezeigte ID mit sowie – falls bekannt – die Support-IP-Adresse des SX-GATE mit. Die Support-IP-Adresse beginnt immer mit »172.18.___.___«.

Die ID kann sowohl die Ziffer »0« als auch den Buchstaben »O« enthalten. Bitte verwechseln Sie diese beiden Zeichen nicht, da Sie sonst einen ungültigen Lizenzschlüssel erhalten.

-

Kein Zugriff auf Administrationsoberfläche

Falls Sie noch Softwareversion 5.x einsetzen, könnte der Punkt Das »admin«-Kennwort wird nicht mehr akzeptiert relevant sein.

Sollte der Zugriff unmittelbar nach einer Konfigurationsänderung verloren gegangen sein, haben Sie sich möglicherweise von der Administrationsoberfläche ausgesperrt. Insbesondere Änderungen in den Bereichen Firewall und Web-Proxy können dies verursachen. Wurde die Konfiguration nicht verändert, könnte ein Problem mit dem Web-Proxy vorliegen.

Prüfen Sie bitte zunächst die Proxy-Einstellungen Ihres Webbrowsers. Üblicherweise erfolgt der Internet-Zugriff über den SX-GATE Web-Proxy auf Port 8080. Zumindest auf dem Administratoren-PC sollte in den Proxy-Einstellungen des Webbrowsers eine Ausnahme für die IP-Adresse bzw. den DNS-Namen des SX-GATE konfiguriert sein, sodass der Zugriff auf die Administrationsoberfläche direkt erfolgt. Eventuelle Probleme mit dem Web-Proxy beeinträchtigen so die Erreichbarkeit der Administrationsoberfläche nicht. Passen Sie bitte die Proxy-Einstellungen des Webbrowsers entsprechend an bzw. schalten Sie vorübergehend auf direkte Kommunikation. Versuchen Sie nun erneut auf die Oberfläche zuzugreifen.

Sie haben sich durch eine Änderung der Firewall-Konfiguration ausgesperrt?

Da die Firewall-Konfiguration je Schnittstelle vorgenommen wird, besteht die Möglichkeit, dass der Zugriff über andere Schnittstellen noch möglich ist (z.B. VPN-Verbindung oder RAS-Einwahl). Möglicherweise ist auch ein Fernwartungszugang für Ihren Fachhändler oder für XnetSolutions eingerichtet.

Als letzte Alternative bleibt der Zugriff auf die Administrationsoberfläche über die Konsole.

Schließen Sie dazu bitte Monitor und Tastatur an. Loggen Sie sich dann bitte als Benutzer »admin« ein. Über den Befehl »setup« starten Sie einen textbasierenden Webbrowser Lynx mit dessen Hilfe Sie auf das gesamte Menü zugreifen können. Zunächst müssen Sie sich jedoch nochmals anmelden. Zur Navigation verwenden Sie bitte die Pfeiltasten sowie die Eingabetaste. Mit der Tastenkombination »Strg-C« können Sie das Programm jederzeit verlassen. Mit »exit« melden Sie sich schließlich von der Konsole ab.

-

Systemstart: "Give root password for maintenance"

Diese Fehlermeldung kann auftreten, wenn das System nicht ordnungsgemäß heruntergefahren wurde (z.B. wegen eines Stromausfalles) oder ein Hardware-Schaden vorliegt.

Werden bei der Überprüfung des Dateisystems Unstimmigkeiten gefunden, so werden diese weitgehend automatisch korrigiert. Nur bei kritischen Fehlern ist ein manueller Eingriff erforderlich. Diese werden durch folgende Fehlermeldung angezeigt:

*** An error occurred during the file system check.

*** Dropping you to a shell; the system will reboot

*** when you leave the shell.

Give root password for maintenanceGehen Sie bitte wie folgt vor:

- Führen Sie einen Neustart durch, indem Sie die Taste »STRG« gedrückt halten und dazu »d« drücken

- Wenn das System neu startet (BIOS-Meldungen) halten Sie bitte die »STRG«-Taste gedrückt

- Der Startvorgang wird kurz darauf an der Zeile »LILO boot:« unterbrochen

- Es erschein ein Menü mit dem Menüpunkt »diskcheck«. Wählen Sie diesen mithilfe der Cursor-Tasten aus.

- Nach Bestätigung mit der Eingabe-Taste (Return) wird der Startvorgang fortgesetzt

- Wird bei der Überprüfung des Dateisystems jetzt ein kritischer Fehler entdeckt, so werden Sie gefragt ob dieser korrigiert werden soll. Zur Bestätigung genügt das Drücken der Eingabe-Taste (Return)

- Sie können alle Nachfragen bestätigen, achten Sie jedoch bitte darauf ob und wie oft »Connect to lost+found« gefragt wird. Sollten diese Meldungen erscheinen, kontaktieren Sie bitte den technischen Support

-

Internetzugriff unmöglich, Dienste beendet

Werden auf Ihrem SX-GATE unvermittelt Dienste beendet, so dass z.B. Surfen im Internet oder Mail-Versand nicht mehr möglich sind?

Ursache kann zu wenig Hauptspeicher sein. Bitte prüfen Sie im Menü »Statistiken > System-Last > Speicher« ob für den Auslagerungsspeicher (blauer Bereich) mehr als 50 % in Verwendung sind.

Ist dies der Fall, so führt vermutlich Speichermangel zu den Problemen. Zunächst einmal sollten Sie nun sicherstellen, dass das System auf dem aktuellsten Stand ist. Möglicherweise wurde das Problem durch einen mittlerweile beseitigten Fehler verursacht. Hilft dies nicht, muss ggf. Speicher nachgerüstet werden. Bei älteren Geräten bietet es sich an, gleich die komplette Hardware zu aktualisieren. Ihr SX-GATE Fachhändler hält interessante Update-Angebote für Sie bereit.

Was ist zu tun nach dem Fehlerfall?

Da sich meist schlecht abschätzen lässt, welche Funktionen nun alle eingeschränkt sind, empfiehlt sich ein Neustart des Systems.

Sollten Sie ein Update installiert haben, bitte unbedingt nach dem Update noch mind. 5 Minuten warten bevor das System neu gestartet wird!

-

SPAM-Abwehr

In diesem Artikel ist zusammengefasst, worauf Sie für eine effektive SPAM-Abwehr achten sollten. Ein entscheidender Unterschied ist dabei, ob SX-GATE E-Mails von einem POP-Server beim Provider abholen muss oder ob eingehende E-Mails per SMTP angeliefert werden.

SX-GATE holt E-Mails beim POP-Server eines Providers ab

Verzichten Sie auf Sammelpostfächer

Der Provider sollte E-Mails nur für bekannte Empfänger-Adressen annehmen. Werden E-Mails an unbekannte Adressen gleich beim Provider abgewiesen, reduziert dies das SPAM-Aufkommen merklich.

Nutzen Sie die Anti-SPAM-Maßnahmen, die Ihr E-Mail Provider anbietet

Sind diese unzureichend, stellen Sie um auf direkte Zustellung per SMTP. SX-GATE benötigt dazu eine feste Internet-IP-Adresse.

Holen Sie bei hohem SPAM-Aufkommen regelmäßig E-Mails ab

Eine längere Unterbrechung (z.B. über Nacht oder über das Wochenende) führt zu entsprechendem Rückstau und erhöhter Systembelastung.

SPAM-Filter Optionen

Als letzte Instanz der SPAM-Abwehr fungiert der SPAM-Filter. Entscheidend ist hier eine sinnvolle Auswahl der Optionen. Aktivieren Sie alle Echtzeitverfahren, insbesondere die DNS-basierenden Listen, Razor2 und den Bayes-Filter. Wählen Sie einen sinnvollen Grenzwert, ab dem eine Mail als SPAM-verdächtig markiert wird (zwischen 3 und 5 Punkte).

E-Mails werden SX-GATE per SMTP zugestellt

Löschen Sie Backup-MX Einträge im DNS

Backup-Server werden häufig vom Provider betrieben und bieten oft nur unzureichende Anti-SPAM Maßnahmen. Bestimmte Anti-SPAM Maßnahmen, die SX-GATE anbietet, werden durch einen Backup-Server sogar gänzlich unwirksam. Viele SPAM-Versender wissen das und senden SPAM daher bevorzugt über die Backup-Server.

E-Mails an unbekannte Empfänger abweisen

SX-GATE sollte E-Mails nur für bekannte Empfänger-Adressen annehmen. Werden E-Mails an unbekannte Adressen gleich abgewiesen, reduziert dies das SPAM-Aufkommen merklich.

Die Überprüfung, ob eine Empfänger-Adresse existiert, ist selbst dann möglich, wenn SX-GATE alle eingehenden E-Mails an einen internen E-Mail-Server weiterleitet. SX-GATE kann die Existenz des Empfängers prüfen, bevor die E-Mail angenommen wird.

Aktivieren Sie den Plausibilitätstest

Viele unerwünschten E-Mails fallen bereits durch bestimmte Eigenheiten auf, noch bevor der eigentliche Inhalt der E-Mail übermittelt wird. Dazu gehört neben DNS basierten Tests auch die Überprüfung, ob bei der SMTP-Kommunikation gewisse Mindeststandards eingehalten werden.

Nutzen Sie Greylisting

Greylisting ist nach wie vor ein äußerst wirkungsvolles Verfahren gegen SPAM. Da insbesondere in der Einführungsphase die E-Mail-Kommunikation verzögert wird, muss die Einführung vorbereitet werden. Empfänger-Adressen, bei denen ein zeitnaher Empfang entscheidend ist (z.B. Support), sollten vom Greylisting ausgenommen werden.

SPAM-Filter Optionen

Als letzte Instanz der SPAM-Abwehr fungiert der SPAM-Filter. Entscheidend ist hier eine sinnvolle Auswahl der Optionen. Aktivieren Sie alle Echtzeitverfahren, insbesondere die DNS-basierenden Listen, Razor2 und den Bayes-Filter. Wählen Sie einen sinnvollen Grenzwert, ab dem eine E-Mail als SPAM-verdächtig markiert wird (zwischen 3 und 5 Punkte).

-

Firewall Grundeinstellung

In der Grundeinstellung verhindert SX-GATE die direkte Kommunikation von Rechnern im LAN mit Rechnern im Internet vollständig! Die Verbindung muss über Proxys erfolgen.

Rechner im LAN sollten so weit als möglich die Proxy-Dienste des SX-GATE zur Kommunikation mit dem Internet verwenden:

Browser-Zugriff auf das Internet (surfen)

Konfigurieren Sie den Browser so, dass dieser den Web-Proxy des SX-GATE auf Port 8080 verwendet. Internet-Zugriff über die Protokolle HTTP, HTTPS und FTP (nur download) sind auf diese Weise möglich.

Versand von E-Mails

E-Mail-Clients und Mail-Server im LAN sollten ausgehende E-Mails grundsätzlich den SMTP-Relay-Server des SX-GATE für ausgehende E-Mails nutzen

Empfang von E-Mails

Schutzmechanismen und Funktionen des SX-GATE wie z.B. E-Mail-Virenscan und SPAM-Filter sind nur dann aktiv, wenn eingehende E-Mails den Mail-Server des SX-GATE passieren. Konfigurieren Sie daher den E-Mail-Empfang mithilfe des entsprechenden SX-GATE Konfigurations-Assistenten. Der direkte Zugriff auf POP3-Server im Internet sollte für Rechner im LAN nicht erlaubt werden.

Sofern es Mitarbeitern erlaubt sein soll, auf private Mail-Konten im Internet zuzugreifen, kann der POP3- und SMTP-Proxy als transparenter Proxy aktiviert werden. Ein- und ausgehende Mails können dabei einer Virenprüfung unterzogen werden.

DNS

Rechner im LAN sollten zur Namens-Auflösung direkt oder indirekt den DNS-Forwarder des SX-GATE nutzen. Bei der indirekten Konfiguration nutzen alle Client-Computer im LAN einen DNS-Server im LAN (z.B. Windows Domain-Controller), dieser wiederum nutzt den DNS-Forwarder des SX-GATE. Der direkte Zugriff auf DNS-Server im Internet sollte Rechnern im LAN nicht gestattet werden.

-

VDSL-Modems

In der Regel erhalten Sie von Ihrem Provider einen Router zu Ihrem VDSL-Anschluss. Zwar können Sie SX-GATE auch über Router mit dem Internet verbinden, dies macht jedoch NAT erforderlich, was insbesondere mit IPSec zu Problemen führen kann. Wir empfehlen daher, ein VDSL-Modem einzusetzen bzw. den Router in den Modem-Betrieb (Bridged Mode) umzustellen.

Die VLAN ID ist bei manchen Modems auch im Bridged Mode konfigurierbar und darf somit entweder nur am Modem oder am SX-GATE gesetzt werden (z.B. Zyxel VMG 1312-B).

Geeignete Hardware

Folgende Produkte sind bei unseren Kunden im Einsatz:

- ALLNET ALL126AS2 / VDSL2 Slave Modem (an Telekom Anschluss)

- Zyxel VMG 1312-B 10A/30A (an Telekom Anschluss)

Stellen Sie sicher, dass mindestens die Firmware-Version 100aaeb0_0329_1 (02.04.2013) installiert ist. Bei älteren Firmware-Versionen gibt es nach der DSL-Zwangstrennung Probleme mit IPSec-VPN. - AVM FritzBox – sofern der Modem-Betrieb überhaupt eingestellt werden kann (siehe FritzBox als VDSL-Modem).

Bedingt geeignete Hardware

- AVM FritzBox

Seit einiger Zeit lässt sich der Modem-Betrieb nicht mehr ohne weiteres einstellen (siehe FritzBox als VDSL-Modem).

Folgende Geräte mit grundlegendem VDSL Support sind uns bekannt, allerdings liegen uns keine oder nur unzureichende Erfahrungswerte vor. Für Rückmeldungen sind wir dankbar.

- Speedport 221

- Speedport 300HS

- Speedport W921V

Bitte im SX-GATE kein VLAN-Tagging konfigurieren! Das übernimmt angeblich das Modem. Das Modem braucht jedoch initial bis zu 10 Minuten bevor Verbindungen akzeptiert werden. - Vigor 130

- Zyxel 870H-53A

Ungeeignete Hardware

Mit folgendem Produkt kann im Modem-Betrieb keine VDSL-Verbindung hergestellt werden:

- Speedport W723V

Laut Bedienungsanleitung Stand 17.12.2010 kann das Gerät nur bei einem ADSL-Anschluss oder einem ADSL2+-Anschluss ohne Entertain-Funktionalität als Modem genutzt werden).

-

Skype über SX-GATE

Was ist Skype?

Skype ist ein proprietäres, auf Peer-To-Peer (P2P) Techniken basierendes, Voice-Over-IP (VoIP) Protokoll. Zur Kommunikation wird eine Unmenge von offenen Ports benötigt – unter Sicherheitsaspekten ein Albtraum. Für den professionellen Einsatz von VoIP würden wir daher eher zu IP-Telefonie mit SIP raten. SIP ist ein standardisiertes, offenes VoIP-Protokoll, das mithilfe des SX-GATE SIP-Proxys problemlos an das Internet angebunden werden kann.

Verbindungsprobleme bei der Anmeldung über den SX-GATE am Skype-Netzwerk

Aufgrund der Protokollstruktur von Skype werden bei der Anmeldung am Skype-Netz und während der Kommunikation im Skype-Netz eine Vielzahl von Ports innerhalb sehr kurzer Zeitabstände geöffnet. Dies führt zu einem Ansprechen der Portscan-Detection des SX-GATE und damit zum vorübergehenden Verwerfen neuer Verbindungen. Da der Skype-Client ständig aufs Neue versucht eine Verbindung zu etablieren, können vom zugehörigen Rechner aus dauerhaft keine Verbindungen ins Internet mehr hergestellt werden. Dasselbe Verhalten zeigt sich übrigens selbst dann, wenn ein HTTP(S)-Proxy in Skype konfiguriert ist. Nur über den SX-GATE SOCKS-Proxy können Skype-Verbindungen problemlos hergestellt werden.

SOCKS-Proxy Konfiguration auf dem SX-GATE

Zunächst gilt es abzuwägen, ob eine benutzerabhängig Konfiguration der Regeln im SOCKS-Proxy erfolgen soll oder ob ausschließlich bezogen auf die IP-Adresse dem gesamten Netzwerk bzw. einzelnen Rechnern daraus der Skype-Zugriff erlaubt wird.

Globale Konfiguration

Globale SOCKS-Regeln gelten für alle Benutzer gleichermaßen ohne, dass sich diese anmelden müssten. Die Konfiguration erfolgt unter »Module > Weitere Proxys > SOCKS-Proxy«.

Benutzerabhängige Konfiguration

Benutzerabhängige Regeln können vom jeweiligen Benutzer erst nach erfolgreicher Authentifizierung genutzt werden. Jedem SX-GATE Benutzer, der Mitglied der Gruppe »system-proxy« ist, werden eigene SOCKS-Regeln zugeordnet. Die Regeln für den Skype-Zugriff müssen daher bei jedem der gewünschten Benutzer eingetragen werden. Konfiguriert wird dies unter »System > Benutzerverwaltung > Benutzer«: Wählen Sie hier den jeweiligen Benutzer aus und wechseln Sie auf den Reiter (Tab) »SOCKS-Proxy« um die Regeln zu konfigurieren.

Aufgrund der Beschaffenheit des Skype-Netzwerks und -Protokolls müssen die Regeln für die Anbindung des Skype-Clients über den SOCKS-Proxy sehr allgemein abgefasst werden. Es ist notwendig sowohl für UDP als auch für TCP analoge Regeln einzurichten. Als einzige Einschränkung der Regeln kann die Quell-IP-Adresse des Rechners mit dem Skype-Client eingetragen werden. Da Skype keine bestimmten Port-Bereiche oder Server nutzt, sind keine weiteren Beschränkungen möglich. Die Regeln können entweder als benutzerspezifische oder globale Regeln eingetragen werden.

Konfiguration des Skype-Clients

Im Skype-Client selbst muss lediglich unter »Aktionen > Optionen > Verbindung« der SOCKS-Proxy durch Auswahl des Proxy-Protokolls SOCKS5 aktiviert werden. Als »Host« wird die IP-Adresse des SX-GATE konfiguriert. Der SOCKS-Proxy des SX-GATE ist auf den Port 1080 gebunden. Dieser Port wird in der Konfiguration des Skype-Clients ebenso eingetragen. Wurden im SX-GATE benutzerabhängige SOCKS-Regeln konfiguriert, so muss zudem die Benutzeranmeldung im Skype-Client aktiviert werden.

Nachdem alle Einstellungen übernommen wurden, kann die Anmeldung am Skype-Netzwerk erfolgen. Jegliche Kommunikation erfolgt nun über den SOCKS-Proxy.

Anleitungen und Konfigurationsbeschreibungen

-

Let's Encrypt Zertifikate einrichten

Hintergrund

Ab SX-GATE Softwareversion 7.0-3.0 können auf Geräten, für die ein Pflegevertrag abgeschlossen wurde Zertifikate von Let’s Encrypt verwendet werden. Diese Zertifikate werden von allen gängigen Browsern unterstützt und sind kostenlos. Selbst Multi-Domain-Zertifikate, also Zertifikate, die für mehrere Servernamen gültig sind (z.B. „www.example.com“ und „www.example.de“), sind kostenlos.

Das Besondere bei der Beantragung von Let’s Encrypt-Zertifikaten ist, dass die Zertifikate vollautomatisch ausgestellt und erneuert werden. Das dabei eingesetzte Verfahren nennt sich „Automatic Certificate Management Environment“ (ACME). Ein zentraler Punkt dieses Verfahrens ist die Verifizierung des Antragstellers. Um Missbrauch zu verhindern, muss der Antragsteller nachweisen, dass er die Kontrolle über die Server besitzt, für die das Zertifikat beantragt wird.

SX-GATE unterstützt ausschließlich die Verifizierung über HTTP.

Dabei muss unter den beantragten Servernamen ein Web-Server erreichbar sein, der eine Datei mit definiertem Inhalt bereitstellt. Daraus ergibt sich, dass Let’s Encrypt-Zertifikate nicht für ausschließlich interne Server genutzt werden können.

Es gibt noch weitere wichtige Besonderheiten und Einschränkungen:

- Da bei der Verifizierung lediglich die Kontrolle über den Servernamen geprüft wird, steht auch nur der Servername im Zertifikat. Der Firmenname beispielsweise steht nicht im Zertifikat.

- Folgerichtig könne auch keine Extended-Evaluation-Zertifikate (EV-Zertifikate; Anzeige des Firmennamens in der Adresszeile des Browsers) über Let’s Encrypt bezogen werden.

- Der Abruf von Wildcard-Zertifikaten (*.example.com) ist derzeit noch nicht möglich.

- Let’s Encrypt erlaubt es nicht, Zertifikate für IP-Adressen auszustellen.

- Zertifikate sind nur 3 Monate gültig. Aufgrund der automatischen Aktualisierung ist dies jedoch nicht weiter problematisch.

Konfiguration im SX-GATE

Die HTTP-Verifizierung wird mithilfe des Reverse-Proxys durchgeführt. Dieser muss aus dem Internet über Port 80 angesprochen werden können. Konfigurieren Sie den Reverse-Proxy wie folgt:

- Öffnen Sie in der SX-GATE Administrationsoberfläche das Menü „Module > Reverse-Proxy“.

- Sofern noch nicht vorhanden legen Sie dort einen neuen Port vom Typ „unverschlüsselt (http://)“ an. Wählen Sie dazu eine freie Port-Nummer, z.B. 88.

- In der folgenden Konfigurationsmaske sind keine besonderen Einstellungen notwendig. Mit „OK“ kehren Sie zurück zur Port-Liste.

- Klicken Sie dort in der Zeile des HTTP-Ports auf den Link „Virtuelle Hosts“.

- Legen Sie für jeden Servernamen der im Zertifikat enthalten sein soll einen virtuellen Server an. Bei einer größeren Anzahl von Servernamen ist es einfacher, wenn Sie das Eingabefeld leer lassen. Es wird dann ein virtueller Host angelegt, der für beliebige Servernamen zuständig ist. So ein Standardserver wird in der Liste mit „*“ angezeigt.

- In der Konfiguration aller relevanten virtuellen Server müssen Sie auf dem Reiter (Tab) „SX-GATE Dienste“ die Option „ACME HTTP-Autorisierung“ aktivieren.

- Damit der Reverse-Proxy-Port aus dem Internet unter Port 80 angesprochen werden kann, ist noch eine Firewall-DNAT-Regel erforderlich. Wählen Sie dazu unter „Module > Firewall > Regeln“ die Internet-Schnittstelle aus, über die Let’s Encrypt auf den Reverse-Proxy zugreifen wird und wechseln Sie auf den Reiter (Tab) „DNAT > *“.

- Fügen Sie dort eine Regel mit dem Protokoll „HTTP“ hinzu. Unter „zu IP“ tragen Sie bitte eine beliebige SX-GATE-IP-Adresse ein. Der Reverse-Proxy-Port wird im Feld „Port“ eingetragen.

- Schließlich müssen Sie noch den Reverse-Proxy starten, sofern dieser nicht bereits läuft.

Jetzt können Sie das Let’s Encrypt-Zertifikat ausstellen.

- Wechseln Sie dazu in das Menü „System > Zertifikatsverwaltung > Schlüsselbund“ und legen Sie dort einen neuen Eintrag an.

- Starten Sie den Assistenten „Zertifikat neu ausstellen / Einstellungen ändern“.

- Wählen Sie die Option „Zertifikat über das ACME-Protokoll automatisiert abrufen (z.B. Let’s Encrypt)“.

- Da die Anzahl der pro Tag ausgestellten Zertifikate limitiert ist, sollten Sie zunächst den Let’s Encrypt Test-Server nutzen, um Ihre Konfiguration zu überprüfen. Beachten Sie bitte, dass die vom Test-Server ausgestellten Zertifikate von Webbrowsern nicht als gültig akzeptiert werden.

- Tragen Sie alle Servernamen ein, auf die das Zertifikat ausgestellt werden soll und fahren Sie fort mit dem Abruf des Zertifikats.

- Wiederholen Sie den Vorgang im Erfolgsfall mit dem Let’s Encrypt Produktiv-Server.

- Wechseln Sie schließlich in die Menüs der SX-GATE Server-Dienste, für die das neue Zertifikat bestimmt ist und wählen Sie es dort aus.

Jeden Montag morgen wird geprüft, ob die Restlaufzeit des Zertifikats weniger als 30 Tage beträgt. Falls ja, wird das Zertifikat automatisch erneuert.

Auf Cluster-Systemen wird das Zertifikat wie üblich über den Backup-Cluster-Knoten abgerufen. Verifizierungsanfragen die am Reverse-Proxy des Master-Cluster-Knotens ankommen werden automatisch an den Backup-Cluster-Knoten weitergeleitet. Damit neue Zertifikate automatisch vom Backup-Cluster-Knoten auf den Master-Cluster-Knoten übertragen werden, muss die automatische Synchronisierung der Konfiguration aktiviert sein.

-

Arbeiten mit IMAP-Ordnerstrukturen

Vorbemerkung

Innerhalb von IMAP-Postfächern können im Gegensatz zu POP3-Konten auch Ordnerstrukturen angelegt werden.

Für das Anlegen dieser Ordnerstrukturen gelten bestimmte Regeln. Es sind grundsätzlich zwei Ordnertypen zu unterscheiden.- Ordner die Unterordner enthalten können

- Ordner die E-Mails enthalten können

Ordner die Unterordner enthalten können

Ordner dieses Typs können ausschließlich Unterordner enthalten. Das zusätzliche Ablegen von E-Mails innerhalb dieses Ordners ist nicht möglich.

Ordner die E-Mails enthalten können

Ordner dieses Typs können ausschließlich E-Mails enthalten. Das zusätzliche Anlegen von weiteren Unterordnern ist nicht möglich.

Für die Verwaltung der Ordnerstruktur verwenden Sie das E-Mail-Programm „Thunderbird“ oder ein alternatives E-Mail-Programm, welches mit IMAP-Ordnern und Postfächern umgehen kann.

Bei der Verwendung von Outlook ist mit Einschränkungen bei der Erzeugung der entsprechenden Ordnertypen zu rechnen. Tests haben ergeben, dass aktuelle Outlook-Versionen keine IMAP-Ordner erstellen können die Unterordner enthalten sollen und innerhalb des IMAP-Postfachs auf dem IMAP-Server gespeichert werden. Hier werden diese Ordner stattdessen auf dem lokalen Rechner abgelegt.

Erzeugen von Ordnern innerhalb eines IMAP-Postfachs mit „Thunderbird“

Starten Sie „Thunderbird“ und verzweigen Sie innerhalb der Menüstruktur in die Konto-Einstellungen. Wählen Sie das Menü „Extras“.

Wählen Sie „Konten-Einstellungen“.

In der linken Spalte finden Sie die angelegten IMAP-Konten und ihre Einstellungen. Wählen Sie das jeweilige Konto aus und verzweigen Sie in die Sektion „Server-Einstellungen“.

Wählen Sie dann im Detailbereich (rechts) ebenfalls in der Sektion „Server-Einstellungen“ die Schaltfläche „Erweitert“.

Deaktivieren Sie die Option „Server unterstützt Ordner, die Unterordner und Nachrichten enthalten“.

Speichern Sie die Änderung ab und verlassen Sie das Menü „Konten-Einstellungen“ wieder.

Jetzt können Sie innerhalb des IMAP-Postfachs Ordnerstrukturen mit beiden Ordnertypen anlegen.

Wählen Sie das IMAP-Postfach aus und klicken Sie mit der rechten Maustaste auf dem Namen des IMAP-Postfachs. Wählen Sie im folgenden Dialog „Neuer Ordner“.

Geben Sie im Dialog den Namen des neuen Ordners an. Sie können alternativ auswählen, welches der übergeordnete Ordner sein soll.

Wichtig beim Anlegen eines neuen Ordners ist der Ordnertyp. Wenn Sie einen Ordner anlegen möchten, der seinerseits nur Unterordner enthält, dann wählen Sie den Typ „Nur Ordner“. Sie können innerhalb dieses Ordners dann ausschließlich Unterordner erzeugen. E-Mails können Sie hier nicht ablegen.

Diese Auswahlmöglichkeit der Ordnertypen erhalten Sie erst durch das Deaktivieren der Option „Server unterstützt Ordner, die Unterordner und Nachrichten enthalten“, beschrieben weiter vorn in dieser Anleitung. Anderenfalls können Sie nur Ordner anlegen die E-Mails enthalten. Eine Ordnerstruktur können Sie dann nicht anlegen.

Sie haben jetzt einen Ordner angelegt, der seinerseits Unterordner enthalten kann.

Wir Erzeugen uns als Beispiel eine kleine Ordnerstruktur. Legen Sie einen weiteren Unterordner innerhalb des zuvor angelegten Ordners an.

Vergeben Sie als Namen „2015“ für Angebot aus dem Jahr 2015. Wählen Sie auch hier als Ordnertyp „Nur Ordner“. Wir werden gleich einen weiteren Unterordner erzeugen der dann die eigentlichen E-Mails enthält.

Nachdem wir eine kleine Ordnerstruktur und Unterordnern erzeugt haben werden wir zu Schluss einen Ordner erzeugen der unsere eigentlichen E-Mails enthält.

Erzeugen Sie nun einen Unterordner von Typ „Neue Nachrichten“.

Sie sehen jetzt die angelegte Ordnerstruktur. Innerhalb von „Thunderbird“ können Sie sehr schön an der Farbe und dem Schriftgrad der Ordner erkennen, um welchen Ordnertyp es sich im Einzelnen handelt. Ordner die E-Mails enthalten können haben schwarze Schrift und sind nicht kursiv geschrieben.

Sie haben auch die Möglichkeit via „Drag & Drop“ E-Mails und/oder ganze Ordner mit der Maus zwischen den entsprechenden Ordnern zu verschieben.

Hier sehen Sie das Ergebnis dieser Operation.

Das Verschieben ist natürlich auch nur für einzelne E-Mails möglich.

Hier sehen Sie die Darstellung in Outlook.

Wundern Sie sich bitte nicht, wenn Outlook etwas länger benötigt, um die angelegten Ordner und Unterordner anzuzeigen. Es gibt bei der Verwendung von Outlook ebenfalls einige Einschränkungen beim Erzeugen von Ordnern. Dem Autor dieser Anleitung war es nicht möglich mit Outlook Ordner zu erzeugen, die ihrerseits Unterordner enthalten konnten. Möglicherweise handelt es sich um eine Einschränkung dieses Produkts. Eine bestehende Ordnerstruktur können Sie aber anzeigen und auch E-Mails ablegen und verschieben. Wenn Sie alle Möglichkeiten nutzen möchten, dann sein Ihnen „Thunderbird“ als E-Mail-Programm empfohlen. Es gibt natürlich noch weitere E-Mail-Programme die ebenfalls gut mit IMAP-Postfächern umgehen können.

-

Ablauf und Erneuerung der Root-CA

Hintergrund

Die im SX-GATE integrierte CA wird in erster Linie dazu genutzt, Zertifikate zur Authentifizierung von IPSec-VPN, OpenVPN oder Reverse-Proxy Verbindungen auszustellen. Läuft die CA ab, werden auch alle von ihr ausgestellten Zertifikate ungültig.

Wie jedes Zertifikat hat auch ein CA-Zertifikat eine Gültigkeitsdauer. Im SX-GATE betrug die Gültigkeitsdauer von CA-Zertifikaten die vor Version 6.0-1.6 erstellt wurden 10 Jahre. Die Begrenzung auf 10 Jahre war sinnvoll, da es sich um 2048 Bit Schlüssel handelte und Prognosen zu deren Sicherheit in unseren Augen keine längere Nutzungsdauer zuließen. Mittlerweile werden auch größere Schlüssel weitgehend unterstützt, sodass wir dazu übergegangen sind, CA Zertifikate per Default mit 4096 Bit Schlüsseln und einer Gültigkeitsdauer von 20 Jahren zu erstellen.

Dieser Artikel soll aufzeigen, was zu tun ist, wenn das CA-Zertifikat abläuft. Abhängig von der Anzahl der betroffenen Systeme kann der Wechsel aller Zertifikate natürlich mit deutlichem Aufwand verbunden sein. Ab Version 6.0-3.0 haben wir deshalb Funktionen eingebaut, die eine weitestgehend unterbrechungsfreie Migration über einen längeren Zeitraum hinweg ermöglichen.

Vorgehen bei einfachen Installationen

Sind nur sehr wenige Zertifikate in Verwendung und ist eine Unterbrechung des Nutzbetriebes vertretbar, können Sie wie folgt vorgehen:

- Gehen Sie in das Menü „System > Zertifikate > Root-CA“.

- Erstellen Sie zur Sicherheit ein Backup des alten CA Schlüsselpaars (*.p12-Datei).

- Erstellen Sie das neue CA-Zertifikat und fertigen Sie auch davon ein Backup an.

- Wechseln Sie in das Menü „System > Zertifikate > Zertifikate“.

- Erstellen Sie neue Zertifikate für die anderen beteiligten Server und Clients. Speziell bei Zertifikaten für Server sollten Sie die Zertifikatsdaten nicht verändern, da diese u.U. in der Konfiguration hinterlegt sind.

- Verteilen Sie die neuen Zertifikate an die entsprechenden Administratoren und Anwender.

- Sollte Ihr SX-GATE einzelne IPSec-Gegenstellen nicht anhand der CA, sondern über das jeweilige Zertifikat authentifizieren, müssen Sie das Zertifikat in der SX-GATE-Konfiguration aktualisieren. Prüfen Sie dazu den Reiter „Authentifizierung“ in den IPSec-Verbindungen.

- Als letztes Zertifikat erstellen Sie das Zertifikat mit dem Namen „VPN“ neu, das für den lokalen VPN-Server gedacht ist. Auch hier sollten Sie die Zertifikatsdaten nicht verändern.

- Es ist denkbar, dass einzelne Gegenstellen Ihr SX-GATE nicht über die CA, sondern anhand des Server-Zertifikats authentifizieren. In diesem Fall müssen Sie der Gegenstelle das neue SX-GATE VPN-Zertifikat übermitteln, das Sie mit „Öffentlichen Schlüssel exportieren“ herunterladen können (*.crt-Datei).

- Die Kommunikationspartner können sich nun erst dann wieder erfolgreich authentifizieren, wenn diese die neuen Zertifikate installiert haben.

Weitgehend unterbrechungsfreie Umstellung

Insbesondere größere Installationen können in der Regel nicht in kürzester Zeit umgestellt werden. Mit der nachfolgend beschriebenen Methode können Sie die Umstellung schon Monate vor Ablauf des CA-Zertifikats beginnen. Unterbrechungen beschränken sich dabei auf den Neuaufbau von Verbindungen.

Vorbereitung

- Gehen Sie in das Menü „System > Zertifikate > Root-CA“.

- Notieren Sie sich sorgfältig die angezeigten Zertifikatsdaten („Ausgestellt von …“) der alten CA.

- Exportieren Sie den öffentlichen Schlüssel (*.crt-Datei), da dieser eventuell später benötigt wird.

- Erstellen Sie zur Sicherheit ein Backup des alten CA Schlüsselpaars (*.p12-Datei).

- Wechseln Sie auf dem Reiter (Tab) „CA Sperrliste“. Falls dort eine Zertifikats-Sperrliste (CRL) verfügbar ist, exportieren Sie diese bitte (*.crl-Datei).

Reverse-Proxy mit Client-Zertifikaten (Teil 1)

Sollte von der lokalen CA noch keine CRL erstellt worden sein (siehe vorheriger Punkt), kann es sinnvoll sein, dies jetzt nachzuholen. Sollte es in der Phase der CA-Umstellung notwendig werden, ein von der neuen CA ausgestelltes Zertifikat zu sperren (beispielsweise weil ein Mitarbeiter die Firma verlässt oder ein Gerät gestohlen wird), muss im Reverse-Proxy auch eine CRL der alten CA hinterlegt werden. Sie benötigen dazu jedoch mindestens SX-GATE-Version 6.0-4.0. Legen Sie bei Bedarf die CRL im Menü „System > Zertifikate > Root-CA“ auf dem Reiter (Tab) „CA Sperrliste“ an und exportieren Sie diese (*.crl-Datei).

Unabhängig davon, ob Sie eine CRL erstellt haben oder nicht:

- Wechseln Sie in das Menü „Module > Reverse-Proxy“ und bearbeiten Sie nacheinander alle Ports, die Client-Zertifikate anfordern.

- Aktivieren Sie auf dem Reiter „Vertrauenswürdige CA“ zusätzlich zur SX-GATE eigenen CA die benutzerdefinierte CA und importieren Sie den zuvor gesicherten öffentlichen Schlüssel der (alten) SX-GATE CA (*.crt-Datei).

Damit ist sichergestellt, dass sich nach der Erstellung des neuen CA-Zertifikats auch Clients mit Zertifikaten der alten CA verbinden können.

Erstellen des neuen CA-Zertifikats

- Weiter geht es im Menü „System > Zertifikate > Root-CA“.

- Erstellen Sie das neue CA-Zertifikat. Dabei müssen die Zertifikatsdaten (Distinguished Name) exakt identisch mit den zuvor notierten Daten des alten Zertifikats sein.

- Fertigen Sie ein Backup des neuen CA-Schlüsselpaars an (*.p12-Datei).

- Exportieren Sie den öffentlichen Schlüssel (*.crt-Datei), da dieser eventuell später benötigt wird.

Reverse-Proxy mit Client-Zertifikaten (Teil 2)

War keine Zertifikats-Sperrliste (CRL) der alten CA angelegt, können Sie diesen Abschnitt überspringen. Sie benötigen mindestens SX-GATE-Version 6.0-4.0. Aktualisieren Sie ggf. das System.

- Erstellen Sie jetzt eine neue Sperrliste im Menü „System > Zertifikate > Root-CA“ auf dem Reiter (Tab) „CA Sperrliste“. Sie brauchen diese Sperrliste nicht herunterzuladen.

Clients mit Zertifikaten der alten CA können sich nun vorübergehend nicht mehr verbinden! - Wechseln Sie in das Menü „Module > Reverse-Proxy“ und bearbeiten Sie nacheinander alle Ports, die Client-Zertifikate anfordern.

- Importieren Sie auf dem Reiter „Vertrauenswürdige CA“ die am Anfang gesicherte Sperrliste der alten CA (*.crl-Datei).

Clients mit Zertifikaten der alten CA können sich nun wieder verbinden.

VPN mit Zertifikaten

- Öffnen Sie das Menü „Module > Netzwerk > Einstellungen“ und dort den Reiter (Tab) „Vertrauenswürdige VPN CA“.

- Legen Sie dort die soeben aktualisierte SX-GATE CA als neue vertrauenswürdige CA fest.

- Sofern die Zertifikatsdaten identisch zur alten CA sind, wird Ihnen angeboten, der alten Version der CA weiterhin zu vertrauen. Stimmen Sie dem bitte zu. Fehlt diese Rückfrage, sind vermutlich die Zertifikatsdaten der alten und neuen CA unterschiedlich, sodass ein unterbrechungsfreier Wechsel nicht möglich ist. Korrigieren Sie ggf. das neue CA-Zertifikat.

Zu diesem Zeitpunkt ist sichergestellt, dass sich VPN- und Reverse-Proxy-Verbindungen sowohl mit Zertifikaten der alten, als auch der neuen CA herstellen lassen. Sie können nun nach und nach alle Systeme umstellen, indem Sie unter „System > Zertifikate > Zertifikate“ neue Zertifikate und Installationspakete erstellen, ohne jedoch das eigene VPN-Server-Zertifikat mit Namen „VPN“ neu zu erstellen. Insbesondere bei Server-Zertifikaten sollten Sie die Zertifikatsdaten nicht verändern, da diese u.U. in der Konfiguration hinterlegt sind.

Folgende Besonderheiten sind zu beachten:

SATELLITE

Die Installationspakete enthalten sowohl das neue als auch das alte CA-Zertifikat. Das alte Zertifikat wird jedoch erst ab SATELLITE Version 2.3.1 erkannt und installiert. Aktualisieren Sie Ihren SATELLITE falls erforderlich.

SX-GATE Außenstellen

Beim Import eines von der neuen CA ausgestellten Zertfifikats wird angeboten, die vertrauenswürdige CA zu aktualisieren. Führen Sie diesen Schritt unbedingt durch. Dabei erfolgt wiederum die Rückfrage, ob alte und neue Version des CA-Zertifikats beizubehalten sind, sofern die Zertifikatsdaten (Distinguished Name) identisch sind. Auch dem müssen Sie zustimmen.

Sind mehrere SX-GATEs auch vermascht untereinander vernetzt, sollten Sie das neue CA-Zertifikat bereits im Vorfeld als vertrauenswürdig hinterlegen.

SX-GATE Außenstellen die mit OpenVPN angebunden sind und deren ovpnc-Schnittstelle auf dem Reiter „Authentifizierung“ ein verbindungsspezifisches Zertifikat aufweist, können nicht unterbrechungsfrei umgestellt werden.

iOS VPN-Installationspakete

Der CA-Wechsel wurde hier bislang noch nicht getestet. Setzen Sie sich bei Bedarf mit dem technischen Support in Verbindung.

Authentifizierung über bestimmtes Zertifikat

Sollte Ihr SX-GATE einzelne IPSec-Gegenstellen nicht anhand der CA, sondern über das jeweilige Zertifikat authentifizieren, müssen Sie das Zertifikat in der SX-GATE-Konfiguration aktualisieren. Prüfen Sie dazu den Reiter „Authentifizierung“ in den IPSec-Verbindungen.

Das Ablauf-Datum des CA-Zertifikats spielt in diesem Fall zumindest auf SX-GATE-Systemen keine Rolle. Lediglich das Ablaufdatum des Zertifikats der Gegenstelle ist relevant. Authentifiziert auch die Gegenstelle Ihr SX-GATE über ein bestimmtes Zertifikat, müsste dieses folglich nicht zwingend aktualisiert werden

Produkte von Drittherstellern

Sofern diese den SX-GATE anhand des CA-Zertifikats authentifizieren, empfiehlt es sich, auf diesen Geräten sowohl das alte als auch das neue CA-Zertifikat zu hinterlegen.

Mit Abschluss dieser Phase sind nun alle Systeme auf Zertifikate der neuen CA umgestellt, mit Ausnahme des SX-GATE-eigenen VPN-Servers, der als letztes umgestellt wird:

- Erstellen Sie schließlich das Zertifikat mit dem Namen „VPN“ neu. Auch hier sollten Sie die Zertifikatsdaten nicht verändern.

- Es ist denkbar, dass einzelne Gegenstellen Ihr SX-GATE nicht über CA, sondern anhand des Server-Zertifikats authentifizieren. In diesem Fall müssen Sie der Gegenstelle das neue SX-GATE VPN-Zertifikat übermitteln, das Sie mit „Öffentlichen Schlüssel exportieren“ herunterladen können (*.crt-Datei).

- Im Menü „Module > Netzwerk > Einstellungen“ können Sie auf dem Reiter (Tab) „Vertrauenswürdige VPN CA“ das alte CA-Zertifikat löschen.

- Entsprechend können Sie im Menü „Module > Reverse-Proxy“ nacheinander alle Ports bearbeiten, die Client-Zertifikate anfordern. Deaktivieren Sie auf dem Reiter „Vertrauenswürdige CA“ die benutzerdefinierte (alte) CA.

-

SX-GATE Cluster

Zur Erhöhung der Ausfallsicherheit können zwei SX-GATE-Systeme zu einem Failover-Cluster zusammengeschlossen werden. Es werden zwei vollwertige Systeme mit jeweils ausreichend Benutzern und allen Zusatzlizenzen (z.B. Virenscanner) benötigt. Die Systeme laufen im Aktiv-/Passiv-Betrieb, d.h. falls der Master-Knoten ausfällt, übernimmt automatisch der Backup-Knoten. Eine zukünftige Erweiterung auf Aktiv-/Aktiv-Betrieb ist geplant, ein Zeitpunkt für die Realisierung steht jedoch noch nicht fest.

Der passive Knoten muss dennoch nicht ungenutzt auf den Ernstfall warten: Über DNS-Aliase kann mit dem Web-Proxy einer der Kerndienste parallel auf beiden Knoten genutzt werden. Konfigurieren Sie dazu in den Proxy-Einstellungen der Browser anstelle der IP-Adresse einfach einen Hostnamen als Proxy. Zu diesem Hostnamen hinterlegen Sie im lokalen DNS die individuellen IP-Adressen der beiden Cluster-Systeme. DNS ändert bei jeder Anfrage die Reihenfolge der Adressen in der Antwort. Die Browser wenden sich stets zunächst an die erste der erhaltenen Adressen, sodass die Browser abwechselnd an die beiden Cluster-Knoten verteilt werden. Ist der Knoten nicht erreichbar, greift der Browser auf die andere Adresse zurück.

Konfiguration des Clusters

Fast alle Einstellungen werden auf dem Backup-Knoten vorgenommen. Konfigurationsänderungen werden auf Knopfdruck oder automatisch auf den Master-Knoten repliziert. Sollten Sie einen bereits im Betrieb befindlichen SX-GATE nachträglich zu einem Cluster erweitern, bietet es sich daher an, das alte, bereits komplett konfigurierte System, zukünftig als Backup zu betreiben. Bereiten Sie also bitte zunächst die Konfiguration des Backup-Knotens vor.

Nun geht es an die Konfiguration der Ethernet-Schnittstellen. Sowohl Master als auch Backup erhalten hier eine individuelle IP-Adresse. Der Cluster wird jedoch zukünftig über mindestens eine gemeinsame Cluster-IP angesprochen. Diese wechselt später bei einem Ausfall des Master-Knotens automatisch auf das Backup-System, ist also stets auf dem aktiven Knoten gebunden. Bei der Konfiguration der Rechner im LAN (z.B. Standard-Gateway) oder im Internet-DNS (Zugriff auf den Cluster von außen) muss entsprechend eine der Cluster-IPs verwendet werden. Fügen Sie die Cluster-IPs in der Schnittstellen-Konfiguration des zukünftigen Backup-Systems als Alias-IPs hinzu. Wird ein Einzelsystem zum Cluster erweitert, bietet es sich an, eine neue individuelle IP auszuwählen und die bisherige IP als Alias-/Cluster-IP einzutragen. Bereits auf diese IP konfigurierte Systeme müssen so nicht angepasst werden.

Wechseln Sie nun auf dem Backup-Knoten in das Menü »System > Grundeinstellungen« zum Reiter »Clustering«. Stellen Sie den Cluster in den Modus »Backup« und konfigurieren Sie die individuellen IP-Adressen von Master und Backup, über die zukünftig die Replikation erfolgen soll. Mit der Wahl der IP-Adressen wird automatisch die benutzte Netzwerkkarte festgelegt. Laden Sie dann den SSH-Schlüssel herunter, der für die Replikation der Konfiguration benötigt wird.

Auf dem Master-Knoten werden nur sehr wenige Einstellungen konfiguriert. Dazu gehören insbesondere

- die verfügbaren Netzwerk-Schnittstellen

- die individuellen IP-Adressen, unter denen der Master-Knoten angesprochen werden kann

- der Internet-Zugang

- eigene Schlüssel und Zertifikate

- der Virenscanner

- das Backup

Legen Sie auf dem Master zunächst die individuellen IP-Adressen fest. Gehen Sie dann in das Menü »System > Grundeinstellungen« und stellen Sie auf dem Reiter »Clustering« den Modus »Master« ein. Nun können Sie auch den zuvor vom Backup-Knoten heruntergeladenen SSH-Schlüssel importieren.

Wechseln Sie dann zurück auf den Backup-Knoten. Die Konfiguration sollte sich nun auf den Master-Knoten replizieren lassen. In den Ethernet-Schnittstellen des Master-Knotens erscheinen nach erfolgreichem Abgleich die Cluster-IPs.

Damit die Replikation der Einstellungen funktionieren kann, darf die Software-Version auf dem Master nie älter sein als auf dem Backup-Knoten. Aktualisieren Sie also bitte stets zuerst den Master. Das gibt Ihnen zudem die Möglichkeit, bei Problemen nach einem Update auf das Backup-System zurückzugreifen.

Wieder auf dem Master-Knoten können Sie dessen Konfiguration fertigstellen. Beachten Sie bitte, dass für beide Cluster-Systeme der Internet-Zugang individuell konfiguriert werden muss. So kann z.B. der Master über Ethernet/Standleitung, das Backup-System über ADSL-Wählleitung an das Internet angebunden werden. Wird eine gemeinsame Ethernet-Standleitung genutzt, ist – wie gehabt – jedem System eine individuelle IP zuzuteilen. Falls erforderlich, erhält der Cluster als solches mindestens eine gemeinsame Cluster-IP. Steht nur eine Internet-IP zur Verfügung, bitte im Internet ungültige Adressen als individuelle IP vergeben und auf dem Backup-Knoten unter »Module > Netzwerk > Einstellungen« auf dem Reiter »Gateway« die Option »Cluster mit geteiltem Internet-Zugang« aktivieren. Selbiges gilt, wenn sich beide Knoten einen DSL-Zugang teilen. Beachten Sie bitte die Online-Hilfe zu der genannten Option.

Zu den Zertifikaten: Ab Version 5.2-3.2 und 6.0-1.4 werden die meisten Schlüssel und Zertifikate automatisch auf den Master-Knoten übertragen. Ausgenommen sind:

- Der private Schlüssel der SX-GATE CA (Zertifikate dürfen nur auf dem Backup-Knoten ausgestellt werden)

- Die SSL-Proxy CA zum Aufbrechen verschlüsselter Verbindungen. Jeder Knoten muss hier eine eigene CA besitzen. Die Zertifikatsdaten der CAs müssen sich in mindestens einem Punkt unterscheiden. Die öffentlichen Schlüssel beider CAs müssen in den Browsern hinterlegt werden.

- Zertifikat des Administrations-Servers. Da dieser auf Master und Backup individuell angesprochen wird muss jeder Knoten ein auf die eigene Adresse ausgestelltes Zertifikat erhalten.

- Selbstsignierte Zertifikate für Dienste. Ein selbstsigniertes Zertifikat deutet darauf hin, dass entweder kein Wert auf korrekte Authentifizierung des Servers gelegt wird oder es sich um ein noch nicht vollständig konfiguriertes System mit Dummy-Zertifikat handelt.

Bei älteren SX-GATE-Versionen müssen die Export- und Import-Funktionen genutzt werden, um Schlüssel und Zertifikate zu übertragen.

Nun ist der Cluster betriebsbereit. Starten Sie den Dienst »Cluster-Knoten« auf beiden Systemen. Die Cluster-IP-Adressen sollten danach ausschließlich auf dem Master-System angezeigt werden. Nun können Sie testen, ob auch ein Failover stattfindet.

Wann kommt es zu einem Failover und was passiert dann?

Folgende Gründe führen dazu, dass der Backup-Knoten aktiv wird:

- die im Cluster-Menü konfigurierte individuelle IP ist vom Backup aus nicht mehr erreichbar (z.B. Netzwerkverbindung getrennt, Master ausgeschaltet)

- eine der Netzwerkkarten des Masters mit konfigurierter Cluster-IP verliert den Netzwerk-Link

- der Cluster-Dienst auf dem Master wird gestoppt

Der Ausfall der Internet-Verbindung oder der Ausfall eines SX-GATE-Dienstes führen bislang nicht zu einem Failover. Dies ist für Version 6.0-2.0 geplant.

Der admin wird von beiden Knoten per Mail über den Zustandswechsel des Clusters informiert. Der Master-Knoten deaktiviert, der Backup-Knoten aktiviert die Cluster-IPs auf den zugehörigen Netzwerk-Schnittstellen. Der Backup-Knoten sendet gratuitous ARP-Pakete, um die ARP-Tabellen der angeschlossenen Systeme zu aktualisieren. Dienste, die nur auf einem der beiden Knoten laufen dürfen (z.B. VPN oder IPSec), werden auf dem Backup gestartet. IPSec-Verbindungen zu Gegenstellen mit fester IP werden automatisch vom Backup neu aufgebaut. Verbindungen zu Gegenstellen mit dynamischer IP muss die Gegenstelle neu aufbauen. Verbindungen zu Diensten auf SX-GATE (z.B. Downloads via Web-Proxy) brechen ab, während Verbindungen, die durch SX-GATE hindurch geroutet werden, dank Synchronisation der Stateful-Inspection-Firewall nach einer minimalen Unterbrechung weiterlaufen. Sofern E-Mails in Postfächer auf dem SX-GATE zugestellt werden, werden eingehende Mails in der Warteschlange des Backups gehalten, bis der Master-Knoten wieder erreichbar ist. Mails an einen internen Mail-Server werden wie üblich sofort weitergeleitet.

Sobald der Master-Knoten wieder alle notwendigen Bedingungen erfüllt, wird automatisch zurückgewechselt.

-

VPN-Verbindung zwischen zwei SX-GATE einrichten

Soll ein Filiale-SX-GATE oder SATELLITE an die Zentrale angebunden werden, konfigurieren Sie bitte in der Zentrale gemäß dieser Anleitung eine über Zertifikate authentifizierte Verbindung. Beim Ausstellen des Zertifikats für die Filiale wird Ihnen dann ein Installationspaket zum Download angeboten. Dieses Installationspaket importieren Sie dann in der Filiale. Bei einem SX-GATE ist dies im Menü »Module > Netzwerk > Einstellungen« auf dem Reiter (Tab) »VPN Zertifikat« über die Import-Funktion möglich. Im SATELLITE erfolgt der Import über das Menü »Assistenten«.

Schnittstelle anlegen

Prüfen Sie bitte zunächst, ob unter »Module > Netzwerk > Schnittstellen« bereits eine ipsec0-Schnittstelle existiert. Falls ja, klicken Sie bitte die Schnittstelle zum Bearbeiten an. Legen Sie die Schnittstelle andernfalls bitte neu an.

Jede ipsec-Schnittstelle muss im SX-GATE mit einer »normalen« Netzwerk-Schnittstelle assoziiert. Typischerweise ist dies die Internet-Schnittstelle. Eingestellt wird dies über den Parameter »Basisschnittstelle«. Falls SX-GATE eine dynamische Internet-IP besitzt, müssen Sie dort die Einstellung »Internet / dynamische IP« wählen. Bei fester IP selektieren Sie bitte die entsprechende Schnittstelle.

Falls der Internet-Zugang über ADSL mit fester IP erfolgt und die ADSL-Schnittstelle nicht in der Auswahl-Liste angezeigt wird, muss in der ADSL-Schnittstelle zunächst die feste IP hinterlegt werden.

Verbindung anlegen

Wechseln Sie ins Menü »Module > Netzwerk > Schnittstellen« und klicken Sie bei der ipsec-Schnittstelle auf »Verbindungen«. Legen Sie dort unter beliebigem Namen eine neue Verbindung zu einem »Server« an.

Legen Sie dann zunächst mithilfe des Schalters »Gegenstelle mit« fest, ob der Gegenüber eine feste oder eine dynamische IP hat. Im Falle einer Gegenstelle mit dynamischer IP, die über DNS-Name erreichbar ist, wählen Sie bitte »fester IP«. Abhängig von der gewählten Einstellung ist die IP bzw. der DNS-Name dann auf dem Reiter (Tab) »VPN-Tunnel« einzutragen.

Auf demselben Reiter sind nun unter »Entfernte Netzwerke« und »Lokale Netzwerke« die Netzwerke einzutragen, die miteinander verbunden werden sollen.

Authentifizierung

Wechseln Sie auf den Reiter »Authentifizierung« um die Authentifizierungsmethode festzulegen.

Wählen Sie »Passphrase (PSK)« für eine einfache Authentifizierung über Passwort. Konfigurationsabhängig wird Ihnen dann ggf. auch gleich das Feld »Passphrase (Preshared Key)« zur Eingabe des Passworts angezeigt. Erscheint das Feld nicht, muss das Passwort in der Konfiguration der ipsec-Schnittstelle konfiguriert werden. Wechseln Sie dazu aus den Verbindungseinstellungen zurück in die Einstellungen der ipsec-Schnittstelle. Das Eingabefeld für das Passwort ist konfigurationsabhängig entweder auf dem Reiter (Tab) »Gemeinsame Einstellungen« oder »Dynamische Gegenstellen«.

Soll die Authentifizierung über Zertifikate erfolgen, muss, falls noch nicht geschehen, zunächst ein CA-Zertifikat unter »System > Zertifikate > Root-CA« erstellt werden. Wählen Sie dann den Eintrag »VPN« unter »System > Zertifikate > Root-CA«. Hier erstellen Sie, falls noch nicht geschehen, das Zertifikat für den SX-GATE VPN-Server. Bei entsprechender Rückfrage müssen Sie den Schlüssel der CA im VPN-Server hinterlegen.

Falls SX-GATE ein Zertifikat für die Gegenstelle ausstellen soll, wird dies ebenfalls im »Root-CA«-Menü erledigt. Die ID dieses Zertifikats (»Ausgestellt für«) sollten Sie sich kopieren. Wechseln Sie dann zurück auf den »Authentifizierung«-Reiter der VPN-Verbindung. Stellen Sie die »Authentifizierungsmethode« auf »Zertifikat anhand CA«. Konfigurationsabhängig müssen Sie ggf. noch die zuvor kopierte Zertifikats-ID hinterlegen.

Sofern die Gegenstelle bereits über ein anderweitig ausgestelltes Zertifikat verfügt, stellen Sie die »Authentifizierungsmethode« auf »bestimmtes Zertifikat« und importieren Sie den öffentlichen Schlüssel der Gegenstelle.

Stellen Sie abschließend sicher, dass unter »System > Dienste« der Dienst »IPSec VPN« gestartet ist.

-

VPN-Verbindung zwischen SX-GATE und einer AVM-FritzBox einrichten

Konfigurationsdatei erstellen

Die VPN-Konfiguration auf der FritzBox erfolgt mithilfe einer Konfigurationsdatei. Diese hat folgendes Format (hervorgehobene Texte müssen Sie durch zu Ihrem Netzwerk passende Werte ersetzen):

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = „SX-GATE“;

always_renew = yes;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = <externe IP-Adresse des SX-GATE>; // bei dyn. IP des SX-GATE: remotehostname = „<DNS Name des SX-GATE>“;

remote_virtualip = 0.0.0.0;

localid {

fqdn = „<DNS Name der FritzBox>“; // bei fester IP der FritzBox: ipaddr = <externe IP der FritzBox>;

}

remoteid {

ipaddr = <externe IP-Adresse des SX-GATE>; // bei dyn. IP des SX-GATE: fqdn = „<DNS Name des SX-GATE>“;

}

mode = phase1_mode_idp;

phase1ss = „all/all/all“;

keytype = connkeytype_pre_shared;

key = „<gemeinsame Passphrase>“;

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = <(LAN-)Netzwerk hinter FritzBox (z.B. 192.168.1.0)>;

mask = <zugehörige Netzmaske (z.B. 255.255.255.0)>;

}

}

phase2remoteid {

ipnet {

ipaddr = <(LAN-)Netzwerk hinter SX-GATE (z.B. 192.168.0.0)>;

mask = <zugehörige Netzmaske (z.B. 255.255.255.0)>;

}

}

phase2ss = „esp-all-all/ah-none/comp-all/pfs“;

= „permit ip <Netz hinter FritzBox> <zugeh. Netzmaske> <Netz hinter SX-Gate> <zugeh. Netzmaske>“;

// z.B. „permit ip 192.168.1.0 255.255.255.0 192.168.0.0 255.255.255.0“;

}

ike_forward_rules = „udp 0.0.0.0:500 0.0.0.0:500″,“udp 0.0.0.0:4500 0.0.0.0:4500“;

}

// EOFPassen Sie diese Beispieldatei an und speichern Sie diese mit der Endung *.cfg.

Bitte beachten Sie, dass in der SX-GATE IPSec-Peer-Konfiguration die Option „IPComp Komprimierung“ aktiviert werden muss.

Konfigurationsdatei hochladen

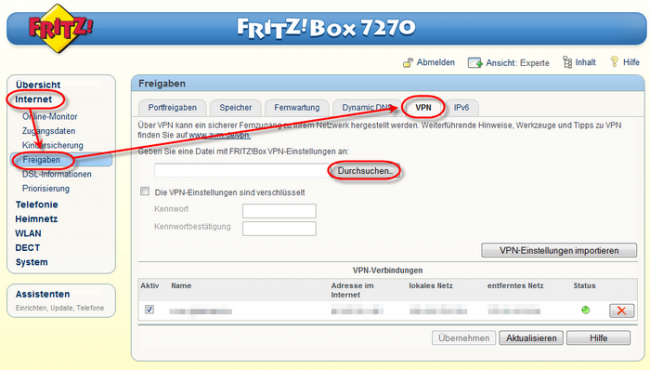

Diese Konfigurationsdatei laden Sie auf die FritzBox, indem Sie im Bereich »Internet« in den »Freigaben« auf den Reiter (Tab) »VPN« klicken. Dort können sie mit einem Klick auf »Durchsuchen…« die erstellte CFG-Datei auswählen…

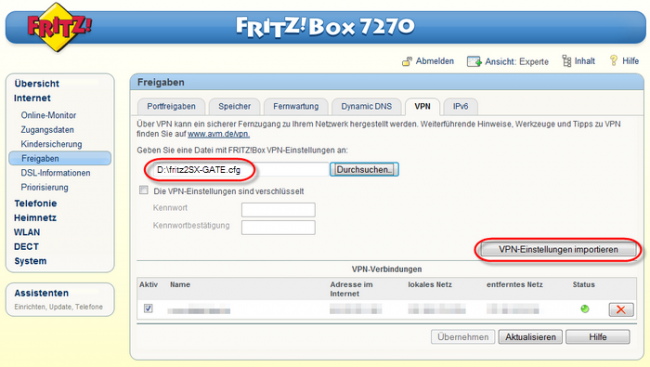

… und diese dann mit »VPN-Einstellungen importieren« einlesen lassen. Dies dauert einen Augenblick!

Sobald der Import abgeschlossen ist, sollte im unteren Bereich des Fensters die VPN-Verbindung angezeigt werden und der Status wie im gezeigten Bild auf »grün« schalten.

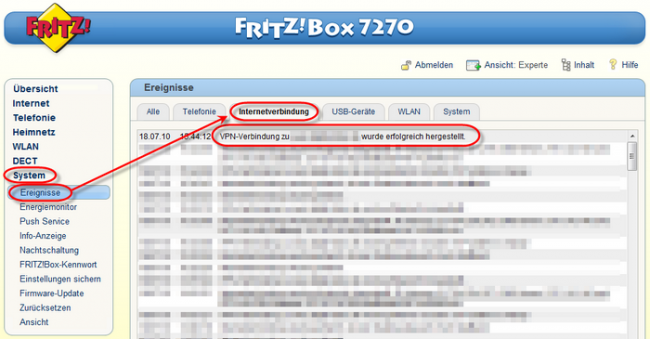

Kontrolle der Ereignisse

Unter »System > Ereignisse« wird der Verbindungsaufbau protokolliert. Hier erhalten Sie auch eine Meldung, wenn der VPN-Aufbau nicht klappt.

-

Mac OS X (L2TP-IPSec VPN-Konfiguration)

L2TP-Verbindung von einem Mac OS X Rechner zum SX-GATE

Diese Anleitung beschreibt, wie Sie eine L2TP-Verbindung zwischen einem SX-GATE und einem Mac konfigurieren, die zur Authentifizierung Zertifikate verwendet. Das Beispiel orientiert sich dabei an OS X 10.9 (Mavericks) und setzt voraus, dass auf dem SX-GATE bereits eine CA eingerichtet ist und diese auch beim VPN-Server als vertrauenswürdig hinterlegt wurde. Ebenso muss unter „Module > Netzwerk > Schnittstellen“ bereits eine ipsec0-Schnittstelle existieren. Sind diese Voraussetzungen nicht gegeben, nutzen Sie bitte den Konfigurationsassistenten aus dem Menü „Assistenten > L2TP-IPSec-VPN“. Dieser führt die grundlegende IPSec-L2TP-Konfiguration durch und beinhaltet bereits die meisten der nachfolgend beschriebenen Schritte.

Verbindung auf dem SX-GATE anlegen

Wechseln Sie ins Menü „Module > Netzwerk > Schnittstellen“ und klicken Sie neben der ipsec-Schnittstelle auf „Verbindungen“. Prüfen Sie, ob bereits eine Verbindung zu einem „L2TP Client“ besteht, die auf dem Reiter „Authentifizierung“ als Authentifizierungsmethode „alle Zertifikate von vertrauter CA“ eingestellt hat. Legen Sie andernfalls unter beliebigem Namen eine neue Verbindung zu einem „L2TP Client“ an und stellen Sie die Authentifizierungsmethode entsprechend um.

Folgende Parameter müssen in der Verbindung gesetzt werden:

- Auf dem Reiter „Phase 2“ muss Perfect Forward-Secrecy auf „optional“ stehen.

- Auf dem Reiter „Verbindung“ die Option „Kompatibilität für Mac OS und iPhone“.

Zertifikate ausstellen

Prüfen Sie nun das Zertifikat des SX-GATE VPN-Servers im Menü „Module > Netzwerk > Einstellungen“ auf dem Reiter „VPN Zertifikat“. Hier muss ein „Alternativer Bezeichner“ angezeigt werden, der die IP oder den DNS-Namen enthält, der im Mac OS Client später als Servername konfiguriert wird. Ist dies nicht der Fall, muss ein neues Zertifikat für den SX-GATE VPN-Server ausgestellt werden. Wechseln Sie dazu in das Menü „System > Zertifikate > Zertifikate“, wählen Sie dort das Zertifikat „VPN“ aus und erstellen Sie dieses neu mit passendem alternativen Bezeichner.

Sind auch VPN-Verbindungen mit anderen VPN-Server konfiguriert, ist nicht völlig auszuschließen, dass nach dem Ausstellen eines neuen VPN-Server-Zertifikats die Konfiguration auf einzelnen VPN-Servern angepasst werden muss.

Als Nächstes müssen Sie ein Zertifikat für den Mac OS Client ausstellen. Dies erfolgt ebenfalls im Menü „System > Zertifikate > Zertifikate“. Fügen Sie dort einen neuen Eintrag mit beliebigem Zertifikatsnamen hinzu. Stellen Sie dann das Zertifikat aus.

Beim Ausfüllen der Zertifikatsdaten muss für den Client kein alternativer Bezeichner angegeben werden.

Sie müssen ein Kennwort vergeben, mit dem das Zertifikat vor unberechtigtem Zugriff geschützt wird. Es wird benötigt, wenn Sie das Zertifikat später auf einem Client importieren wollen. Zudem können Sie noch festlegen wie lange das Zertifikat seine Gültigkeit behalten soll. Nach Eingabe des CA-Kennwortes und anschließendem Drücken von „Fertigstellen“ wird das neue Zertifikat signiert.

Im nächsten Schritt können Sie dann „Schlüssel und Zertifikat im PKCS#12-Format“ herunterladen und den Assistenten durch Drücken von „OK“ beenden.Bevor Sie nun mit der Konfiguration des Clients beginnen, sollten Sie zunächst noch folgende Dinge sicherstellen:

- Unter „System > Dienste“ müssen die Dienste „IPSec VPN“ und „L2TP-Server“ gestartet sein.

- In der Schnittstelle „l2tp0“ unter „Module > Netzwerk > Schnittstellen“ müssen ausreichend „Zuzuweisende IP-Adressen“ eingetragen sein.

- Für die Benutzerauthentifizierung müssen die gewünschten Benutzer unter „System > Benutzerverwaltung > Benutzer“ der Gruppe „system-ras“ zugeordnet sein.

OS X Client Konfigurieren

Zertifikat importieren

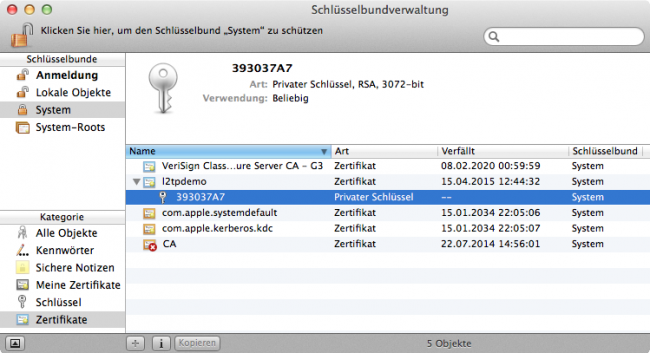

Übertragen Sie nun die p12-Datei auf Ihren Mac und starten Sie den Importvorgang durch Doppelklick auf die Datei. Wählen Sie in der so gestarteten Anwendung „Schlüsselbundverwaltung“ als Schlüsselbund „System“ und als Kategorie „Zertifikate“ aus. Lassen Sie sich den privaten Schlüssel anzeigen, indem Sie vor dem Zertifikat (im Beispiel „l2tpdemo“) auf den Pfeil drücken.

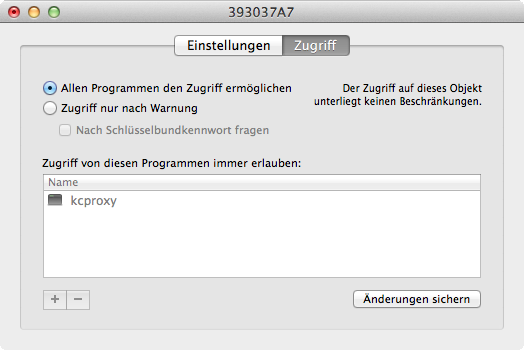

Doppelklicken Sie den privaten Schlüssel um dessen Einstellungen zu bearbeiten. Wechseln Sie auf den Reiter „Zugriff“ und aktivieren dort die Option „Allen Programmen den Zugriff ermöglichen“.

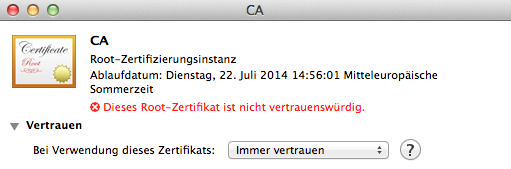

Zurück im Hauptfenster der Schlüsselbundverwaltung müssen Sie nun auf das CA-Zertifikat klicken. Sie sehen im oberen Teil des Fensters den rot geschriebenen Hinweistext „Dieses Root-Zertifikat ist nicht vertrauenswürdig“. Um dem CA-Zertifikat zu vertrauen, müssen Sie in dessen Einstellungen die Option „Bei Verwendung dieses Zertifikats“ „immer Vertrauen“ einstellen.

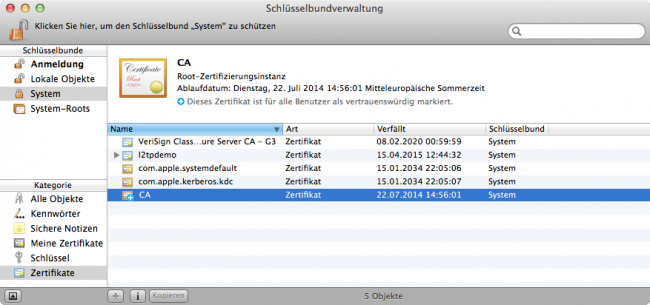

Die Änderungen werden beim Schließen des Fensters übernommen. Die Schlüsselbundverwaltung sollte danach in etwa wie folgt aussehen:

Konfiguration der Verbindung

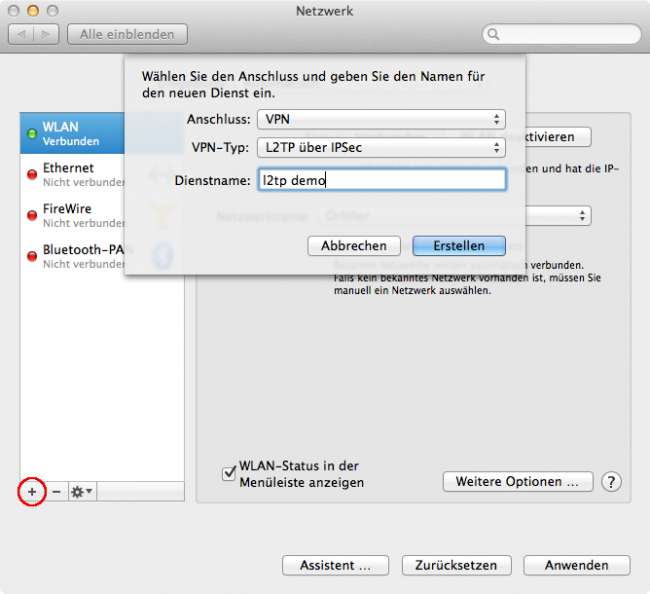

Es sind nun alle Voraussetzungen erfüllt, um die eigentliche Verbindung zu konfigurieren. Öffnen Sie dazu die Netzwerkeinstellungen des Systems und fügen durch Drücken des „+“-Symbols einen neuen Dienst hinzu. Stellen Sie den Anschluss auf „VPN“ und geben Sie einen Dienstnamen ein (z.B. den Namen der Firma, zu der Sie sich verbinden wollen). Der VPN-Typ muss auf „L2TP über IPSec“ stehen.

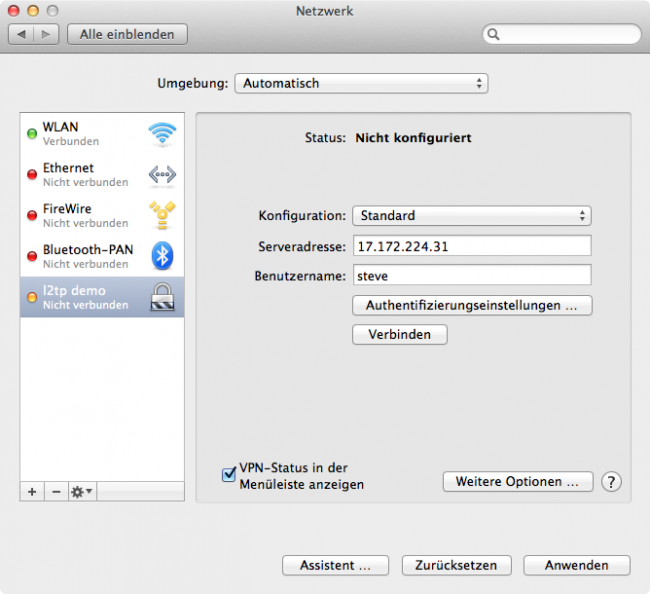

Nun können Sie bei „Serveradresse“ die IP-Adresse oder den DNS-Namen eingeben, welchen Sie zuvor im alternativen Bezeichner beim Erstellen des Zertifikats angegeben haben. Der angegebene Benutzername wird verwendet, um sich mit diesem am SX-GATE anzumelden. Der Benutzer muss dort vorhanden und Mitglied der Gruppe „system-ras“ sein.

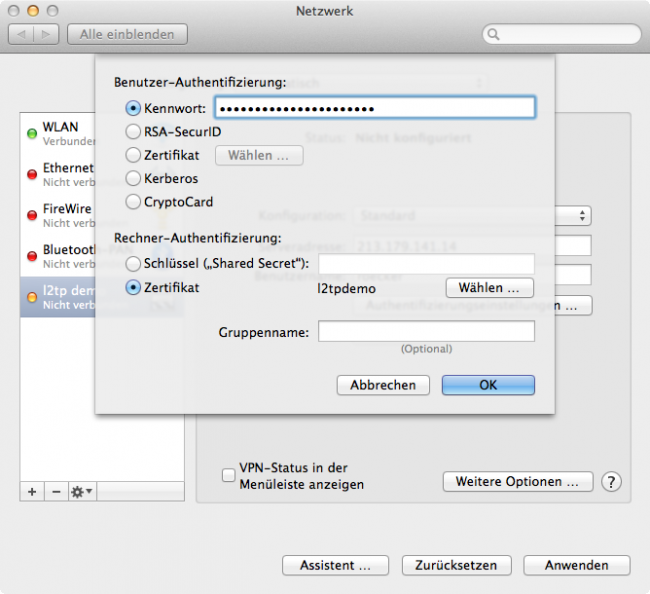

Um die verschlüsselte Verbindung erfolgreich aufbauen zu können, müssen Sie noch angeben wie sich Benutzer und Rechner an der Gegenstelle anmelden sollen. Wechseln Sie dazu in die Authentifizierungseinstellungen und stellen die Benutzer-Authentifizierung auf „Kennwort“ und die Rechner-Authentifizierung auf „Zertifikat“. Hinterlegen Sie passend dazu das zugehörige Nutzerpasswort bzw. das vorhin importierte Zertifikat.

Nun können Sie die Verbindung zum SX-GATE aufbauen, indem Sie auf die Schaltfläche „Verbinden“ drücken. Wenn Sie den Schalter „VPN-Status in der Menüleiste anzeigen“ aktiviert haben, können Sie die Verbindung über ein Symbol in der Menüleiste auf- und wieder abbauen, ohne erst die Systemeinstellungen öffnen zu müssen.

-

Virenscanner-Engine und -Lizenz installieren

Die nachfolgende Installations-Anleitung gilt gleichermaßen für alle vom SX-GATE unterstützten Virenscanner (Kaspersky, F-Secure, Avira).

Bei den Scanner-Engines und Lizenz-Dateien handelt es sich jeweils um spezielle, für SX-GATE angepasste Versionen. Passende Lizenzen können ausschließlich über den autorisierten SX-GATE-Fachhandel erworben werden.

Vorbereitung

Sofern Sie einen neuen SX-GATE Lizenz-Schlüssel erhalten haben, geben Sie diesen bitte im Menü »System > Lizenzen« ein. Prüfen Sie bitte, ob die Lizenz-Nr. (Support-IP) und die Hardware-ID der neuen Lizenz mit den in der Administrations-Oberfläche angezeigten Werten übereinstimmen. Ändern Sie den Lizenz-Schlüssel bitte nicht, falls es Abweichungen gibt.

Verwechseln Sie bitte nicht den SX-GATE Lizenz-Schlüssel mit der Lizenz-Datei für den Virenscanner.

Prüfen Sie im Menü »System > Update«, ob Aktualisierungen verfügbar sind und installieren Sie diese.

Virenscanner-Engine installieren

Dieser Schritt ist nur für die Erstinstallation des Scanners erforderlich. Neugeräte werden in der Regel bereits mit vorinstalliertem Scanner ausgeliefert. Die Aktualisierung der Scanner erfolgt über die regulären SX-GATE-Updates.

Steht eine Verlängerung der Virenscanner-Lizenz an, muss lediglich eine neue Lizenz-Datei hochgeladen werden. Sie können diesen Abschnitt daher überspringen.

- Laden Sie die benötigte Virenscanner Engine herunter

- Wechseln Sie in das Menü »Module > Virenscanner« auf den Reiter (Tab) »Installation / Update / Deinstallation«.

- Starten Sie dort den Vorgang »Virenscanner-Engine, -Signaturen oder -Lizenzschlüssel hochladen«

- Wählen Sie die anfangs heruntergeladene Datei mit der Virenscanner-Engine aus

- Klicken Sie auf »Fertigstellen«

- Der Virenscanner wird nun hochgeladen und installiert. Dies kann ein paar Minuten dauern

- Prüfen Sie, ob ein Fehler angezeigt wird und beenden Sie den Vorgang mit »OK«

Virenscanner-Lizenz installieren

Die Laufzeit der Virenscanner-Lizenzen wird über eine eigene Lizenz-Datei gesteuert. Gehen Sie zur Installation bitte wie folgt vor:

- Speichern Sie die in der Regel per Mail erhaltene Datei mit dem Lizenzschlüssel ab (Dateinamens-Endung: .key)

- Wechseln Sie in das Menü »Module > Virenscanner« auf den Reiter (Tab) »Installation / Update / Deinstallation«.

- Starten Sie dort den Vorgang »Virenscanner-Engine, -Signaturen oder -Lizenzschlüssel hochladen«

- Wählen Sie die .key-Datei mit der Virenscanner-Lizenz aus

- Klicken Sie auf »Fertigstellen«

- Die Lizenz-Datei wird nun hochgeladen und installiert. Dies kann ein paar Minuten dauern

- Prüfen Sie, ob ein Fehler angezeigt wird und beenden Sie den Vorgang mit »OK«

Virenscanner-Engine überprüfen

- Für jeden Virenscanner gibt es einen gleichnamigen Reiter (Tab)

- Prüfen Sie dort Laufzeit und Funktionsbereitschaft (Scannername OK)

- Starten und beobachten Sie das Signatur-Update (»Signaturen jetzt aktualisieren«)

- Wechseln Sie auf den Reiter (Tab) »Signatur-Update«

- Stellen Sie sicher, dass das automatische Signatur-Update für Ihren Scanner aktiviert ist. Wir empfehlen die stündliche Aktualisierung.

- Prüfen Sie den »SX-GATE Status« in der »Startseite« bzw. über das Werkzeugsymbol in der rechten oberen Ecke (erfordert JavaScript). Achten Sie insbesondere auf Warnmeldungen bzgl. des Virenscanners.

-

Backup & Restore der SX-GATE Konfigurationsdaten

Das SX-GATE verfügt über eine integrierte Backup & Restore-Funktion die es ermöglicht, das System im Fehlerfall oder bei einer ungewollten Konfigurationsänderung wieder in den vorherigen Zustand zurückzuversetzen.

Es stehen die folgenden Backup & Restore-Möglichkeiten zur Verfügung:

- Backup der gesamten Systemeinstellungen, z.B. Netzwerk, VPN (Systembackup)

- Backup der gesamten Benutzereinstellungen, z.B. Benutzerkonten, Proxylisten (Benutzerbackup)

- Backup der gesamten E-Mail-Konten des lokalen SX-GATE E-Maiul-Servers (E-Mail-Backup)

- Backup des Root-CA Schlüsselpaars

- Backup des Proxy Schlüsselpaars

- Backup des VPN-Server-Schlüsselpaars

- Backup des Administrations-Server-Schlüsselpaars

Sie erreichen die Datensicherung über das Menü »System > Backup«. Hier stehen Ihnen die oben genannten Funktionen zur Verfügung.

Sie erhalten jeweils eine separate Sicherungsdatei innerhalb der einzelnen Reiter.

Die Rücksicherung alles Backups erfolgt zentral im Reiter »Backup einspielen«. Sie können damit die gesamte Konfiguration eines SX-GATE mithilfe einer Datensicherung komplett wiederherstellen.

Wichtiger Hinweis:

Der Inhalt des lokalen SX-GATE Webservers ist nicht in einem oben genannten Backup enthalten. Diese Daten müssen separate durch manuelles herunterladen via FTP oder via Windows-Laufwerksfreigabe erfolgen.

Die Schlüsselpaare für die Root-CA, den lokalen VPN-Server, den lokalen Proxy-Server und für den lokalen VPN-Server müssen immer separat zusätzlich zum System-, Benutzer-, E-Mail-, und Administrations-Server-Backup manuell gesichert werden.

Alle weiteren Informationen zum Einrichten der Datensicherung entnehmen Sie bitte der aktuellen SX-GATE Dokumentation.

-

Installieren von Updates

Das Installieren von Softwareupdates ist innerhalb der SX-GATE Konfigurationsoberfläche auf unterschiedliche Art und Weise möglich. In der Konfigurationsoberfläche können Sie die Softwareaktualisierung über das Menü »System > Updates« ausführen.

Die folgenden Funktionen stehen zur Verfügung:

- interaktiv (manuell)

- interaktiv (zu einer bestimmten Uhrzeit)

- durch Hochladen einer lokal gespeicherten Update-Datei

Allgemeine Hinweise

Bitte beachten Sie, dass für einige Updates ein Reboot des SX-GATE erforderlich ist. Planen Sie den zusätzlichen Zeitbedarf und die Downtime bitte beim Updatevorgang mit ein. Ein Reboot ist meist nur dann erforderlich, wenn wichtige Systemkomponenten aktualisiert werden müssen, z.B. das Linux Kernel.

Alle anderen Updates werden ohne Reboot installiert. Es werden ggf. einige Dienste gestoppt und neu gestartet. Die Konfigurationsdaten werden bei Update von Version zu Version immer übernommen und bei Bedarf entsprechend konvertiert.

Führen Sie vor jedem Update eine zusätzliche Datensicherung durch.

Sollten automatische Änderungen an der bestehenden Konfiguration im Rahmen eines Updates erforderlich werden, so werden diese durchgeführt und im Updatedialog angezeigt.

Führen Sie das interaktive Update so lange durch, bis Ihnen keine weiteren Softwareversionen zum Updaten angeboten werden. Das SX-GATE ist dann auf dem aktuellen Softwarestand.

Kostenpflichtige Updates werden entsprechend angezeigt. Wenn Sie ein kostenpflichtiges Update im interaktiven Modus installieren wollen, dann wird vor jedem Download eine Prüfung der Updateberechtigung des SX-GATE durchgeführt. Das Update kann bei fehlender Berechtigung ggf. nicht heruntergeladen und installiert werden.

Beachten Sie bitte Folgendes:

Eine Updateberechtigung besteht nur dann, wenn Sie das/die Update/s käuflich erworben haben. Die technische Möglichkeit ein Update zu installieren berechtigt nicht zur Verwendung bzw. dem Betrieb der Software.

Für Fragen diesbezüglich wenden Sie sich bitte an den technischen Support oder den Vertrieb bei XnetSolutions.Interaktives Update

Beim interaktiven Update erfolgt die Prüfung auf neue Updates direkt durch das SX-GATE selbst. Ist ein neues Update verfügbar, so wird dies in der Konfigurationsoberfläche angezeigt. Bestätigt der Administrator die Installation eines neuen Updates, so wird SX-GATE die Updatedatei selbstständig herunterladen und installieren. Dieser Vorgang wird sofort ausgeführt.

Interaktives Update zu einer bestimmten Uhrzeit

Zusätzlich im interaktiven Update besteht die Möglichkeit, ein Update zu einem bestimmten Zeitpunkt zu installieren. Verwenden Sie diese Option, wenn Sie für die Installation eines Updates nur ein definiertes Wartungsfenster zur Verfügung haben. Sie müssen diesen Vorgang ggf. mehrfach ausführen, wenn Sie mehrere Updates nacheinander installieren müssen.

Durch Hochladen einer lokal gespeicherten Update-Datei

Sie haben zusätzlich zu den interaktiven Updates die Möglichkeit Updatedateien manuell über die Konfigurationsoberfläche zu installieren. Dazu ist es erforderlich, dass Sie zuvor alle benötigten Updatedateien heruntergeladen und lokal gespeichert haben. Dieses Vorgehen empfiehlt sich, wenn Sie mehrere SX-GATE aktualisieren wollen, eine Internetanbindung mit geringer Bandbreite haben oder sehr viele Updates nacheinander installieren müssen.

-

Einrichten und Aufbau einer Supportverbindung

Der Zugang für den technischen Support von XnetSolutions zum SX-GATE kann über unterschiedliche Wege erfolgen.

- Direkter Zugang zum SX-GATE aus dem Internet (eingehende Verbindung)

- Aufbau einer Supportverbindung zum XnetSolutions-Supportsystem direkt über die Konfigurationsoberfläche (ausgehende Verbindung)

- Akzeptieren einer eingehenden Supportverbindung von XnetSolutions aus dem Internet (eingehende Verbindung)

Die Konfiguration des Supportzugangs können Sie wahlweise innerhalb der SX-GATE Firewall, des SX-GATE Reverse-Proxy und über den integrierten Fernwartungsassistenten einrichten.

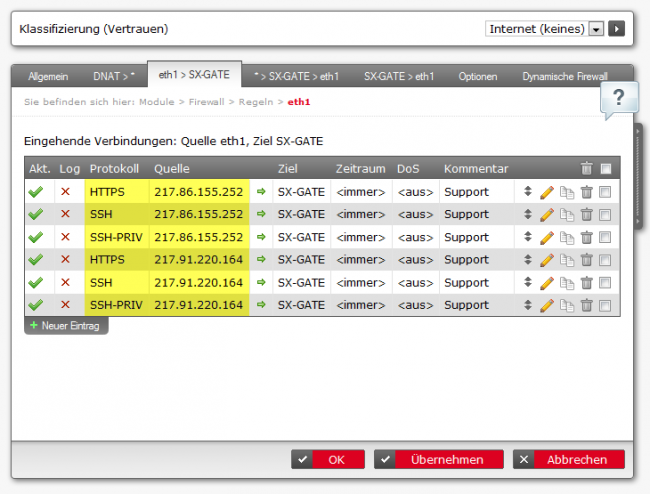

Konfiguration innerhalb der SX-GATE Firewall

Wählen Sie im Menü »Module > Netzwerk > Regeln > [Internetschnittstelle]« die Internetschnittstelle aus, diese kann z.B. eth1 sein. Passen Sie diese entsprechend Ihrer Konfiguration an.

Innerhalb des Dialogs für die Firewalleinstellungen der Internetschnittstelle, z.B. eth1, wählen Sie den Reiter »eth1 > SX-GATE«. Innerhalb dieses Reiters definieren Sie, wer aus dem Internet eingehende Verbindungen zum SX-GATE aufbauen darf.

Hinweis:

Geben Sie nur die Protokolle frei, die für den Supportzugang erforderlich sind. Grenzen Sie den Zugang unbedingt für bestimmte Quell-IP-Adressen ein.Protokolle für den Supportzugang:

- HTTPS

- SSH

- SSH-PRIV

Verwenden Sie als Quell-IP-Adresse für den Supportzugang von XnetSolutions die folgenden IP-Adressen:

- 217.86.155.252

- 217.91.220.164

Konfiguration über den SX-GATE Reverse-Proxy

Wählen Sie im Menü »Module > Proxys« den Reverse-Proxy aus.

Konfiguration über den SX-GATE Fernwartungsassistenten

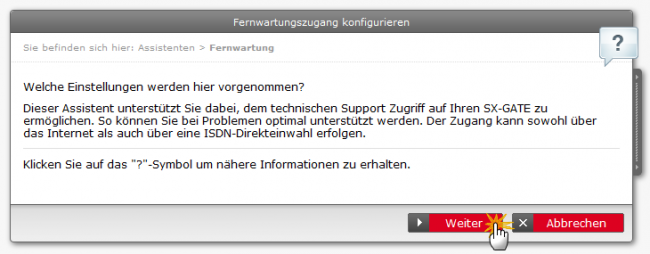

Wählen Sie das Menü »Assistenten > Fernwartung« und starten Sie den Assistenten über die Schaltfläche »Weiter«.

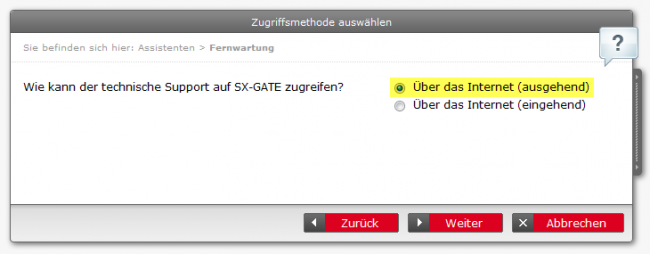

Für eine ins Internet ausgehende Supportverbindung wählen Sie »Über das Internet (ausgehend)«. Das SX-GATE baut dann selbstständig eine ausgehende Verbindung zum Supportsystem von XnetSolutions auf. Der Support kann über diese Verbindung auf das SX-GATE zugreifen. Wählen Sie die Schaltfläche »Weiter« zu Fortfahren.

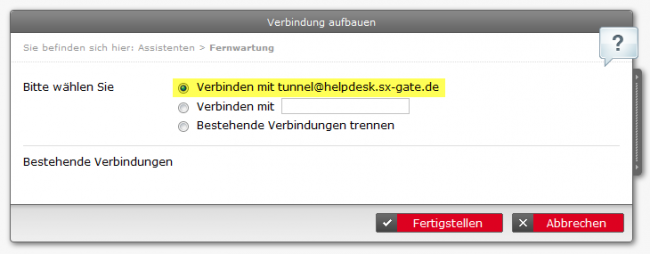

Das Ziel für die ausgehende Supportverbindung ist bereits vorausgewählt. Belassen Sie diese Einstellung und wählen Sie die Schaltfläche »Fertigstellen«. Die Supportverbindung wird dann aktiviert. Ob die Verbindung erfolgreich aufgebaut werden konnte sehen Sie im nachfolgenden Dialog.

Hinweis:

Aktivieren Sie die Supportverbindung nur dann, wenn Sie der technische Support von XnetSolutions dazu auffordert. -

Einrichten eines SecureUSB-Stick

Die Konfiguration und Einrichtung eines SecureUSB-Stick für SX-GATE wird in der folgenden Dokumentation beschrieben:

-

Checkliste für den Kontakt zum technischen Support

Damit wir Ihre Fragen so schnell effektiv beantworten können wäre es hilfreich, wenn Sie Ihre Supportanfrage so detailliert wie möglich beschreiben.

Halten Sie bitte in jedem Fall die folgenden Informationen bereit, wenn Sie sich an den technischen Support wenden:

- Informationen über Ihr SX-GATE aus der Startseite (insbesondere »SX-GATE Info«)

- Genaue Fehlerbeschreibung

- Was wurde konfiguriert?

- Welches Verhalten wird aufgrund der Konfiguration erwartet?

- Wie ist die Abweichung vom erwarteten Verhalten?

- Auszug aus der zugehörigen Log-Datei bzw. exakte Fehlermeldung

- Ist ein Supportzugang auf dem SX-GATE eingerichtet und aktiviert worden? (siehe übergeordneter Punkt »Einrichten und Aufbau einer Supportverbindung«)

Weitere wichtige Informationen die Sie in jedem Fall bereithalten bzw. und in der E-Mail mit der Beschreibung der Supportanfrage hinzufügen sollten:

- installierte SX-GATE Softwareversion, z.B. 6.0-2-3

- Lizenznummer (Support-IP-Adresse, diese beginnt mit 172.18.xxx.xxx)

- Geräte ID

- Name des Ansprechpartners

- Firmenname

- Rufnummer

- E-Mail-Adresse

-

T-Online Benutzerkennung

Die Benutzerkennung für T-Online Wählverbindungen setzt sich aus mehreren Bestandteilen zusammen. Sie können diese Daten aus der T-Online Mitteilung entnehmen, in der Sie auch Ihr persönliches T-Online Kennwort erhalten haben:

- Die Anschlusskennung (12 Ziffern)

- Die Teilnehmernummer (max. 12 Ziffern)

- Der Mitbenutzer (in der Regel 0001)

- Bei T-DSL Wählverbindungen zusätzlich »@t-online.de«